--title--

苹果AirTag再被破解!研究员仿冒AirTag读取广传传送中的机密资料!

(图片来源:GSMARENA)

仿冒AirTag广播资料

早前,德国安全研究员Thomas Roth入侵了AirTag的微控制器,篡改原本用来连接用户的网址,想不到再有另一家德国安全领域业者Positive Security,公布了另一项AirTag的破解,仿冒了该产品以广播资料,再利用苹果的“Find My”网络来传播有关资料。

内建Find My系统预设开启

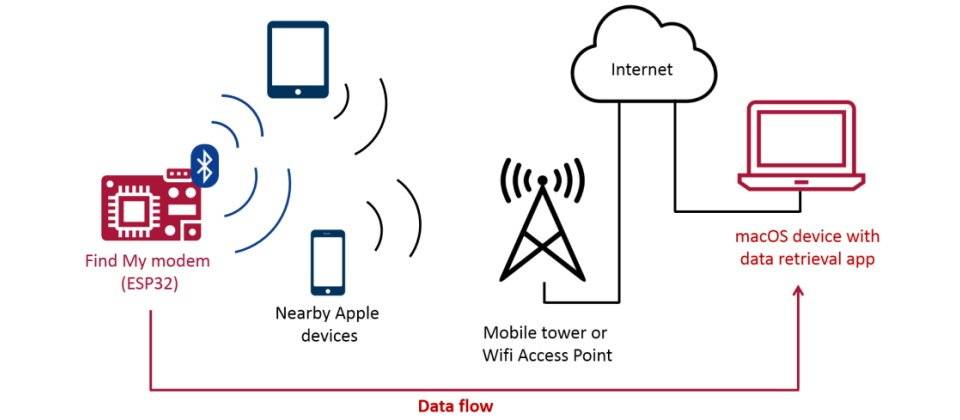

通过FindMy,苹果可以利用各种装置通过蓝牙来追踪iPhone,iPad,Apple Watch,Mac等产品的位置,假设这些产品远离蓝牙传送范围,可以透过全球的Find My系统来追踪,内建在苹果装置内的Find My系统预设是开启的,意思说,每一个苹果装置都是寻找遗失装置的“节点“。

(图片来源:ITHome)

寻找AirTag步骤

而寻找遗失的AirTag的步骤是:让任何一只iPhone接收到遗失AirTag的位置,把已经加密的位置上传到苹果伺服器,再利用另一部苹果装置下载和解密其位置,全球有数十亿苹果装置,所以能够找回来的几率是非常高的。

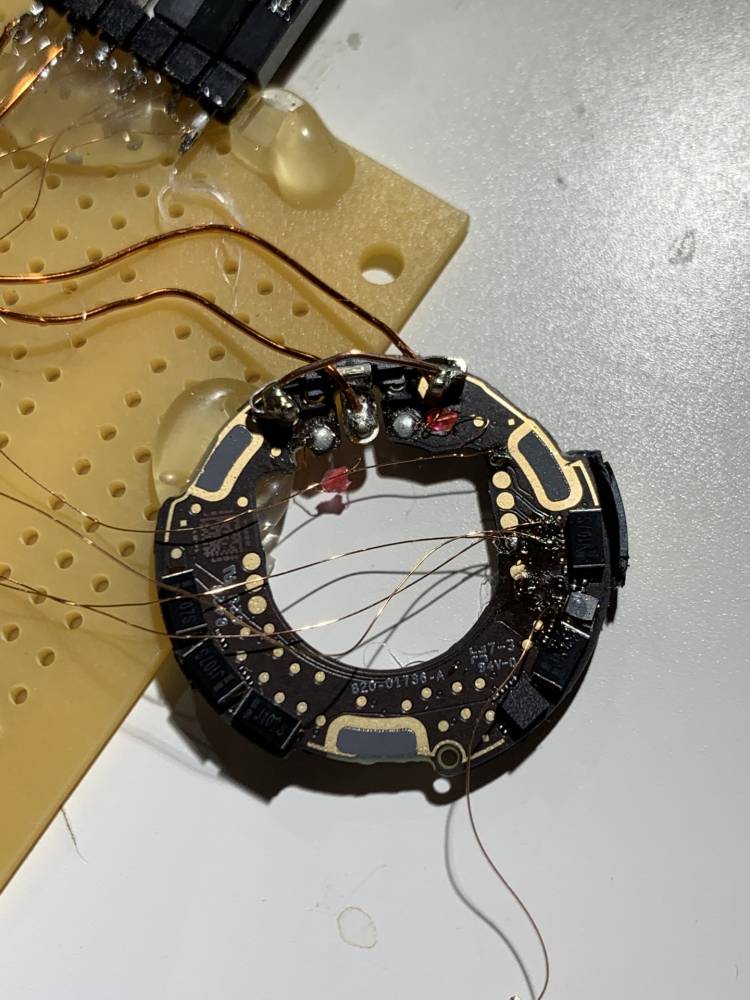

但是Positive Security表示,能够利用两个原件来开采Find My的网络:单晶片微控制器ESP32,和macOS程式DataFetcher。

(图片来源:Techradar)

模仿AirTag接收资料

该公司研究员先撰写ESP32,改造成一个数据机,模仿AirTag传送资料,之后透过打造DataFetcher来接收及解密通过ESP32的资料。

目前此“攻击”只是利用Find My的网络来传送资料,主要是消耗了这些节点的频宽,但假设骇客使用被隔离中的无网络空间,利用这个管道来传送机密的感应器数据,就会相对比较危险。

(图片来源:新浪)

价格便宜易破解

苹果的Find My服务已经存在很多年,AirTag之所以最近不断被提起,有可能是因为太便宜,只需要29美元就可以买来做实验,一名科技部落客Kirk McElhearn曾经利用邮寄方式把AirTag寄给一名破朋友,通过它来追踪包裹,但意外发现朋友的手机接近AirTag之后,并没有像是苹果宣称那样会发出警告讯息。

文章资料来源:ITHome

0

0

0

0

0